시사위크|을지로=조윤찬 기자 SKT 유심정보 유출 규모가 2,700만 규모로 조사됐다. 지난 1차 조사 때는 단말기 고유 식별번호(IMEI) 유출은 없었다고 알려졌다. 이번 조사에서는 악성코드가 감염된 서버의 연동 서버에 IMEI 정보가 포함된 것으로 나타나 정보 유출 가능성을 배제할 수 없게 됐다.

19일 민관합동조사단은 유출된 SKT 유심정보는 9.82GB 규모이며 가입자 식별키(IMSI) 기준 2,695만7,749건이라고 2차 조사 결과를 발표했다.

조사단은 23대의 서버가 해커로부터 공격받은 정황을 확인하고, 현재까지 15대는 디지털 자료 복원(포렌식), 접속 로그 분석 등 정밀 분석을 완료했다. 나머지 서버 8대는 이달 말까지 분석이 완료될 예정이다.

조사단은 감염 서버 분석 중 연동 서버에 일정 기간 임시로 저장되는 파일 안에 단말기 고유식별번호(IMEI) 등이 포함된 것을 확인했다. 조사단에 따르면 해당 서버의 저장된 파일에는 총 29만1,831건의 IMEI가 포함됐다.

향후 추가 조사 결과 발표에서는 IMEI 정보 유출 여부가 핵심이 될 것으로 보인다. 방화벽 접속 로그 기록에 따르면 기간인 지난해 12월 3일부터 지난달 4월 24일까지는 자료유출이 없었다. 그러나 최초 악성코드가 설치된 2022년 6월 15일부터 접속 로그 기록이 없는 지난해 12월 2일까지 자료 유출 여부가 현재까지 확인되지 않았다.

지난달 1차 조사결과는 IMEI 유출이 없어 불법 복제폰으로 인한 피해가 없을 것이라는 내용이었다. SKT는 19일 서울 을지로 삼화타워에서 열린 일일브리핑에서 IMEI만으로는 단말기 복제가 불가하다고 해명했다. 또한 현재까지 수사기관으로부터 피해 사례를 전달받지 못했다는 게 SKT 측 설명이다.

류정환 SKT 네트워크 인프라 센터장은 “단말기 제조사와 논의했는데, IMEI로는 단말기 복제가 불가하다”며 “단말 제조사 인증부터 하고 통신사 인증도 필요하다”고 말했다.

SKT는 비정상 인증 차단 시스템 FDS를 고도화해 지난 18일 FDS 2.0 적용을 완료했다고 전했다. 기존 FDS는 유심 복제를 막아주는 서비스였다. 류 센터장은 “FDS 2.0은 단말 복제를 차단한다”고 밝혔다.

SKT는 유심 정보를 암호화하지 않고 저장했다. 백신이나 암호화 조치는 성능에 저해된다는 게 SKT 측 설명이다. 김희섭 SKT PR센터장은 “모든 정보를 암호화하면 통신 서비스를 제공하는 데 장애가 있을 수 있다”며 “이번 사고를 계기로 암호화를 강화한다든지, 보안 장치들을 더 설치하거나 인력을 더 투입하는 등의 방안을 종합적으로 보고 있다. 신뢰회복 조치를 발표할 때 종합적으로 말씀드리겠다”고 덧붙였다.

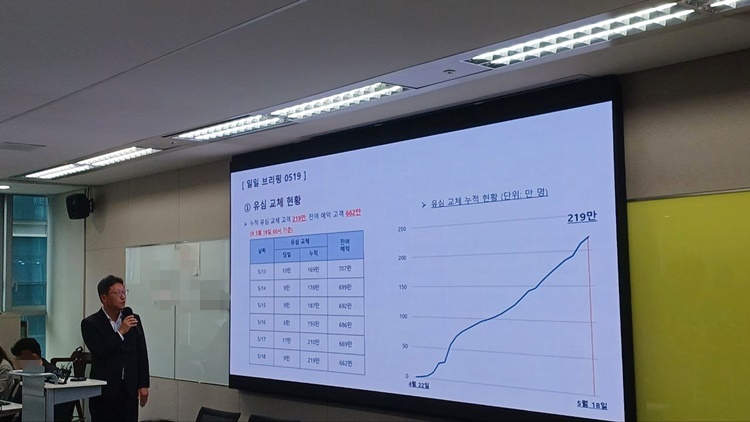

한편, 지난달 22일부터 누적 유심 교체는 19일 0시 기준 219만명, 대기 중인 예약자는 662만명이다.

Copyright ⓒ 시사위크 무단 전재 및 재배포 금지

--comment--

첫 번째 댓글을 작성해 보세요.

댓글 바로가기